Med rätt hantering kan säkerheten vara med och lyfta hela organisationen.

I ett föråldrat tänkande ses säkerhet främst som ett stort svart hål där man bara kastar ner pengar. Det är dags för ledare och ledningsgrupper att inse att god säkerhet faktiskt stärker bilden av organisationen och möjliggör fler affärer. En rätt stor mängd människor har tidigare sett säkerhet som något som förpliktigar, något man måste bara ta sig förbi. Ju fler ledningsgrupper som ser säkerhet som en möjliggörare och ett verktyg för att nå nya kunder och fler affärer, desto bättre läge hamnar vi i.

Förtroende mellan företag och dess kunder är nyckeln till framgång.

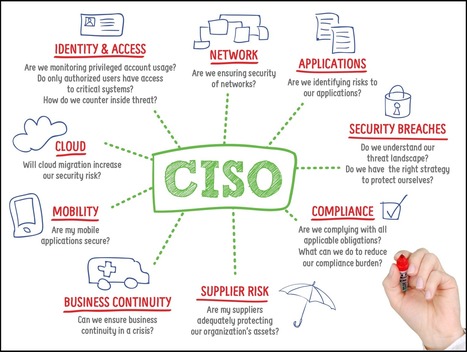

Utan förtroende blir det inga affärer. Idag omfattar detta också ett förtroende digitalt. I det arbetet kan, och bör, informationssäkerhetschefen (

CISO) spela en central roll och att organisationen låter säkerhet bli en ledande faktor som för att få bättre kundrelationer och slutligen mer pengar in i verksamheten. Förtroende mellan organisationer är något som är fundamentet i affären och utan det kommer organisationer kämpa mot varandra och fortsätta konkurrera.

I en rapport från mjukvaruorganisationen CA Technologies blir trenden tydlig. Flera av de tillfrågade företagen har märkt att satsningar på bra säkerhet har påverkat finanserna positivt. Utöver att bara undvika kostnader vid händelse av exempelvis IT-haveri eller dylikt.

Konsumenter gillar säkerhet och tror de att organisationen de vänt sig till är bra på att skydda deras information och göra säkra produkter – om deras digitala förtroende är hög – finns en benägenhet att spendera mer pengar. Enligt rapporten säger 27 procent av cheferna att säkerhetsinitiativ har en negativ inverkan på investeringarna, alltså på ROI (return on investment). Samtidigt säger 86 procent av konsumenterna att de föredrar säkra lösningar före bekväma sådana.

En rejäl krock mellan verklighet och fantasi.

Värdet av att äga ett förtroende kan inte underskattas, det skulle nog många företagsledare skriva under på. Däremot är det många som överskattar sin egen ställning i kundernas ögon och hur de står sig i konkurrensen.

Rapporten visar på ett stort gap mellan kundernas faktiska förtroende till organisationernas förmåga att hantera persondata på ett korrekt sätt, och den nivå företagen faktiskt tror sig ligga på. Bara en tredjedel av de tillfrågade konsumenterna säger att deras allmänna förtroende till företag har ökat de två senaste åren. Jämfört med 84 procent av företagsledarna som tror att förtroenden har ökat. Särskilt när man ställer siffrorna mot antalet företag som säger sig ha råkat ut för dataintrång.

Att tro att man är väldigt bra och ha den falska uppfattningen kring den egna säkerheten är en fälla man lätt fastna i och den är farlig.

Säkerhet är inte bara en ruta att kryssa i

Så snabbt som hotbilden förändras har det visat sig att bara för att man är någorlunda säkrad ett år, betyder det inte att man är det nästa.

Dataattacker eller haverier kan bli en dyr historia för de drabbade. Men på samma sätt som de kan äta hål i plånboken naggar de också på varumärket. Hälften av organisationerna som tillfrågats i rapporten säger att de varit inblandade i någon form av dataintrång. Det har haft en negativ inverkan över lång tid på både omsättning och kundernas lojalitet.

Hälften av konsumenterna säger att de skulle överge ett företags tjänster om de drabbades av en it-attack och gå till en konkurrent.

Vem bär ansvaret?

Det ligger nära till hans att lägga allt säkerhetsansvar på informationssäkerhetschefen (CISO) . Verkligheten är dock mer komplex. Det handlar inte enbart om att köpa in rätt lösningar och fatta rätt beslut. Man måste också förankra och kommunicera besluten även utåt. Konsumenterna måste få en chans att förstå. Därför säger det mer eller mindre sig självt att fler måste vara engagerade i frågan.

Alla i ledningsgruppen, oavsett om de jobbar med marknadsföring eller ekonomi, borde vara intresserade och ha ansvar för den gemensamma säkerheten och bygga förtroenden mellan organisationen och dess kundbas.

CISOs roll förändras

I mitt arbete har jag redan sett hur CISOs roll förändrats och hur organisationer startat projekt på eget bevåg. Det övergripande ansvar bör vila på organisationens vd. Men även säkerhetschefen måste kunna vara med i det löpande arbetet, i den externa såväl som den interna kommunikationen.

En förutsättning för att få förtroende som lyfts fram i rapporten är transparens, organisationen måste vara ärliga med hur de arbetar. Vilka uppgifter är det som sparas, hur används den och vilka åtgärder har vidtagits för att säkra denna information. Det är också krav som måste levas upp till i enlighet med EU:s dataskyddlagstiftning, GDPR.

GDPR är definitivt ett gyllene tillfälle för alla organisationer och de som tar säkerhet på allvar kommer vara de som bygger förtroende till konsumenter och andra företag. Däremot, om man framstår som en organisation som bara ser GDPR som ytterligare en ruta att kryssa i, en uppgift som ska betas av, är man mer sårbar än andra.